Durante las vacaciones no es extraño que salgamos fuera de nuestro entorno cotidiano. Nos movemos a lugares alejados de la seguridad y hábitos de nuestro hogar, para pasar nuestras vacaciones en lugares desconocidos y repletos de incógnitas que despejar.

Este cambio de aires y de rutinas pasa también por modificar nuestros hábitos de conectividad. Ya sea porque no queremos usar los datos del móvil en un país donde aún haya roaming, o bien porque nos conectamos con el portátil o el móvil en lugares donde no sabemos muy bien cómo va el WiFi, acabamos por conectarnos donde y cuando podemos.

Con todo lo bueno que tiene encontrarnos con redes abiertas o con redes WiFi en locales públicos y hoteles, no está de más tener cuidado a la hora de usar estas conexiones según para qué tareas, y tener aún más cuidado si nos conectamos a redes abiertas.

Invitando al enemigo a entrar en casa

Las redes WiFi, una vez nos hemos conectado a ellas, son la «tubería» a través de la cual se envían y reciben los datos que manejamos en las conexiones. Desde las páginas que visitamos hasta los correos que enviamos, pasando por nombres de usuario, contraseñas o datos “sensibles” como la tarjeta de crédito o nuestros datos personales.

Generalmente, las conexiones WiFi son privadas, protegidas por contraseñas y sistemas de seguridad criptográficos y no son susceptibles de hackeo (al menos fácilmente), pero en ocasiones este tipo de conexiones no están gestionadas realmente por el local donde estamos. E incluso puede suceder que haya conexiones WiFi “legales” que hayan sido comprometidas por la acción de algún hacker o ciberdelincuente.

No se trata de meter miedo. Lo habitual es que no pase nada, pero, especialmente en nuestro viajes a destinos que no conocemos, es conveniente ser precavidos.

Si nos conectamos a una WiFi creada “ad hoc” por un ciberdelincuente, básicamente estamos exponiendo nuestros dispositivos a su capacidad para acceder a nuestra información, así como a la de crear páginas ficticias que parezcan legales y donde empecemos a rellenar formularios con nuestros datos, tales como cuentas de usuario y contraseñas, creyendo que estamos en la página oficial de una red social o de una tienda online, cuando en realidad estamos en una página que solo se dedica a capturar nuestros datos para que posteriormente se usen de forma fraudulenta.

Si nos conectamos a una red WiFi abierta, creada con fines maliciosos, nuestro equipo estará dentro del alcance del hacker, visible y expuesto. Es como dar la dirección de nuestra casa a un desconocido sin tener la seguridad de que hayamos dejado las puertas abiertas o las persianas levantadas.

En qué tenemos que fijarnos

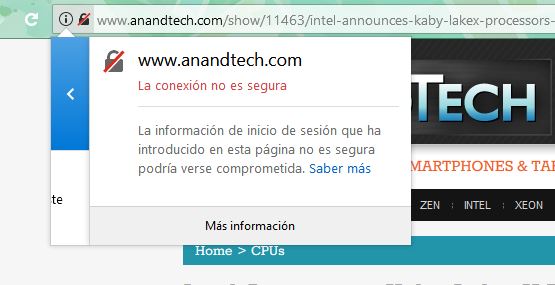

Durante la navegación, es importante que las páginas estén encriptadas bajo protocolos de comunicación “seguros” como https. Una página https puede tener coloreada la parte “https” de gris, azul y verde, dependiendo del grado de seguridad que ofrece el protocolo http seguro. El verde es el que garantiza que la página es de quien se espera que sea, con sus correspondientes certificados de encriptación.

Si accedemos a una página web que no sea “https” y nos piden datos, debemos desconfiar. Puede ser una página “trampa”.

También es importante comprobar si, cuando vayamos a introducir nuestros datos, podemos usar teclados virtuales en vez del teclado físico. Si una conexión está comprometida, puede suceder que estemos bajo los efectos de “logeadores de teclado”. Es decir, aplicaciones que detectan las pulsaciones de las teclas y permiten identificar contraseñas, pines, cuentas bancarias o números de tarjetas.

Los teclados virtuales, al estar gestionados de un modo propio por la aplicación web de acceso, eliminan el riesgo de que se detecten las pulsaciones de las teclas. Si la web no lanza el suyo propio, puedes usar teclados de terceras partes como este de Oxynger llamado KeyShield.

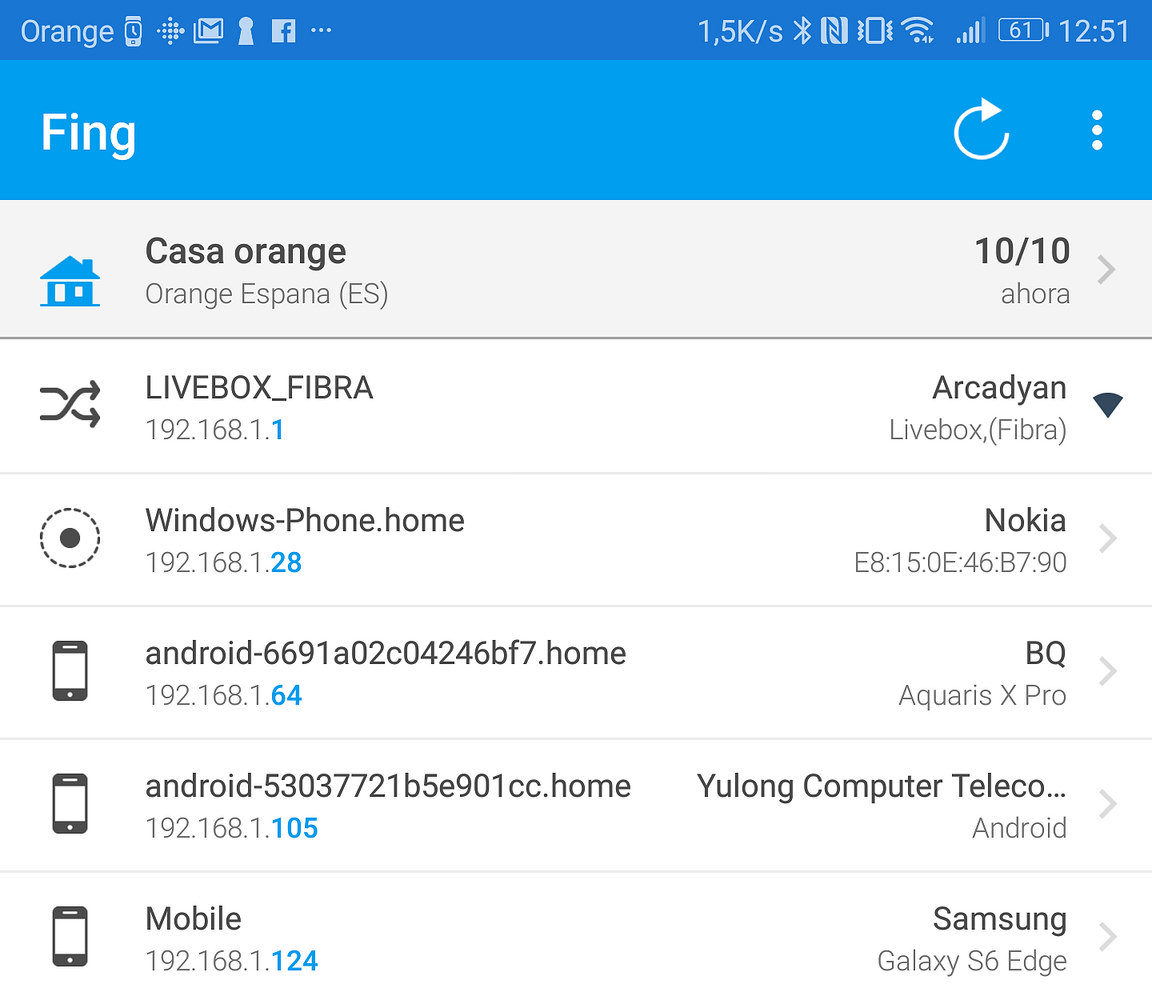

En el caso de que estemos en un lugar con red propia, sea un hotel o un restaurante o un bar, y si no haya un portal de autenticación (siempre con https), es recomendable usar apps como Fing en el móvil para examinar qué equipos y dispositivos están conectados a la red.

Es una app que está indicada para usuarios con conocimientos técnicos, pero permite “hacer una foto” de la red a la que nos estamos conectando. Si detectamos algún equipo o dispositivo que no responda a lo esperado, desconfiaremos.

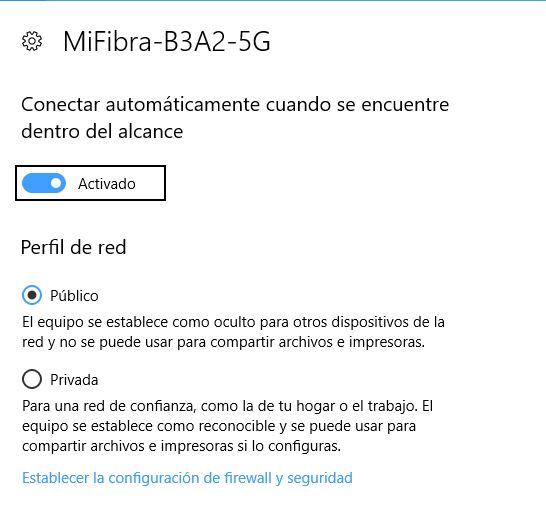

Con un portátil, fíjate en el cortafuegos. Asegúrate de que esté activado y de que la configuración del acceso a la red esté en modo “Público” y no “Privado”. El primero es más restrictivo a la hora de hacer que nuestro equipo sea visible en la red, por ejemplo.

También se configuran los puertos del equipo de un modo más restrictivo por defecto, lo cual también contribuye a que sea más complicado el acceso a nuestros datos.

A qué nos enfrentamos

El acceso a redes WiFi inseguras puede suponer desde la usurpación de nuestra identidad en redes sociales hasta el uso fraudulento de datos bancarios o tarjetas, pasando por la instalación de malware en nuestros equipos, del estilo de troyanos, keyloggers o bots o spambots. También nos enfrentamos a posibles apps de ransomware, aunque estas últimas suelen introducirse en nuestros equipos a través de la navegación en páginas web infectadas.

También puede suceder que, si tenemos carpetas compartidas, nos roben fotos o documentos personales o de trabajo. Una situación que no es en absoluto deseable y puede comprometer nuestra intimidad o la confidencialidad de información relacionada con el trabajo.

No es frecuente que este tipo de vulnerabilidades se use para provocar daños en nuestros equipos, pero no es descartable.

En el caso de usurpación de identidad, pueden secuestrar nuestra cuenta de Twitter, Instagram, Facebook o incluso LinkedIn, con el consiguiente perjuicio potencial personal o profesional si el hacker en cuestión se dedica a publicar en nuestro nombre.

Otras precauciones

Además de asegurarnos de que estamos navegando en páginas seguras y verificadas, es conveniente que mantengamos los equipos actualizados con las versiones de software más recientes, lo cual elimina posibles vulnerabilidades que ya se hubieran detectado.

También es conveniente desactivar la sincronización de datos con la nube. De este modo, exponemos menos información a posibles “sniffers” que capturan el tráfico de red para posteriormente analizarlo y extraer datos a partir de ellos.

También es bueno desactivar el WiFi mientras no se usa. De este modo, evitaremos hackers que suplanten redes WiFi para forzar a nuestros dispositivos a conectarse a ellas si está activado el modo de conexión automático.

Usar un antivirus tampoco está de más. E incluso podremos llevar cuenta de los intentos de acceso en nuestro equipo y saber si alguien trata de usarlo de forma fraudulenta.

Por otro lado, trataremos de evitar las operaciones online que involucren el intercambio de datos sensibles, como las cuentas bancarias o números de tarjetas. Es preferible usar conexiones móviles para ello en vez de depender de una red pública o abierta de las que no tengamos muchas referencias.

No está de más tampoco activar la doble verificación de acceso en nuestras redes sociales y cuentas de correo o en la nube. De este modo, se pedirá confirmación en nuestro móvil (si lo hemos configurado así, aunque es la opción más segura generalmente) ante cualquier intento de acceso, aunque el hacker haya averiguado nuestra contraseña.

En Nobbot | Cómo proteger tu WiFi de visitantes no deseados

Fotos | Manu Arenas