PILAR es un sistema de encriptación de mensajes que pertenece a los denominados de “cinta móvil”, un método propuesto por el Gobierno de España a finales del siglo XIX para toda la Administración y que estuvo en uso alrededor de 50 años. El significado oculto de los mensajes escritos con este sistema podrá ahora salir a la luz gracias al trabajo realizado por el Laboratorio de Criptografía de la Universidad de Málaga que, en un trabajo liderado por el doctor Alberto Peinado, ha conseguido desvelar el significado de 14 telegramas dirigidos al Gobierno Civil de Málaga en 1940. El estudio de los documentos permitirá descifrar cualquier mensaje codificado con la clave PILAR.

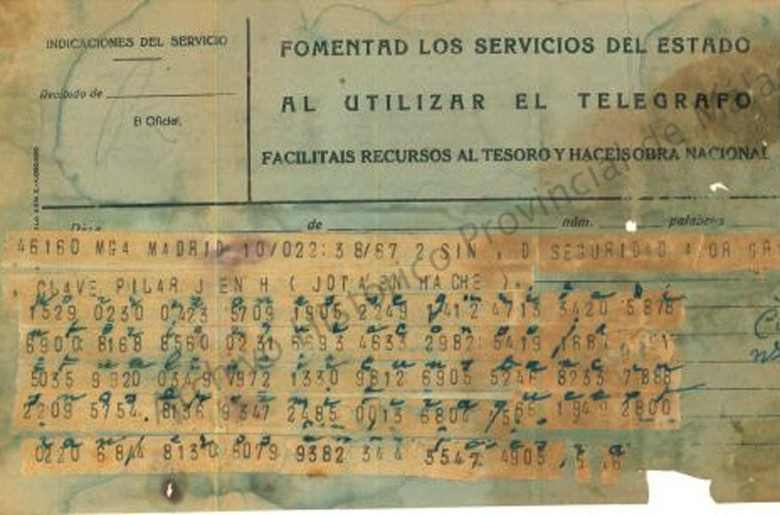

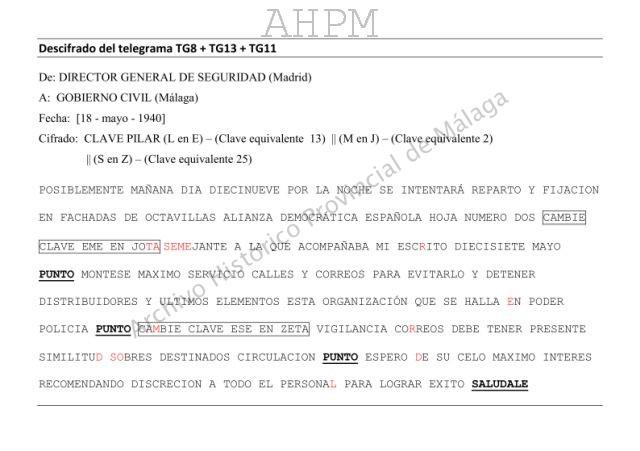

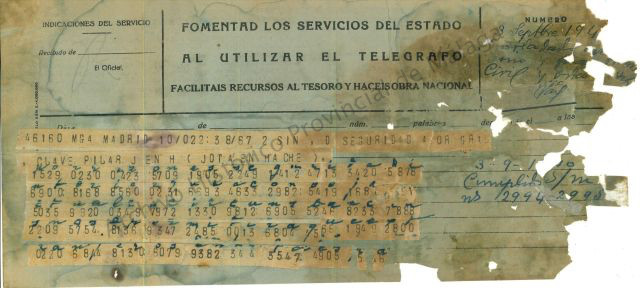

El texto cifrado con la clave PILAR, y cuyo contenido ahora se ha conseguido interpretar, se encuentra distribuido en catorce documentos que constituyen un total de ocho mensajes en formato telegrama. En concreto, corresponden a correos remitidos en nombre del director general de Seguridad, José Finat y Escrivá de Romaní, y tratan de contenidos diversos, como un aviso sobre el posible reparto y fijación en fachadas de octavillas de Alianza Democrática Española, las instrucciones para realizar la correspondiente vigilancia en calles y correos con el objetivo de detener a los responsables, o la prohibición de que los extranjeros introduzcan en España cualquier tipo de prensa.

“A pesar del mal estado de conservación, se observa con claridad en alguno de ellos que fueron encriptados utilizando el mismo cifrador, identificado como Clave PILAR”, explica el doctor Alberto Peinado, investigador del grupo Procesamiento de Señales Biomédicas, Sistemas Inteligentes y Seguridad en Comunicaciones (BIOSIP), y coordinador del Laboratorio de Criptografía de la Universidad de Málaga. Esta codificación, de la que no había constancia en los registros actuales de este tipo de sistemas, pertenece a los denominados de “cinta móvil”, un método propuesto por el Gobierno de España a finales del siglo XIX para toda la Administración y que estuvo en uso alrededor de 50 años.

la clave PILAR y la técnica de cinta móvil

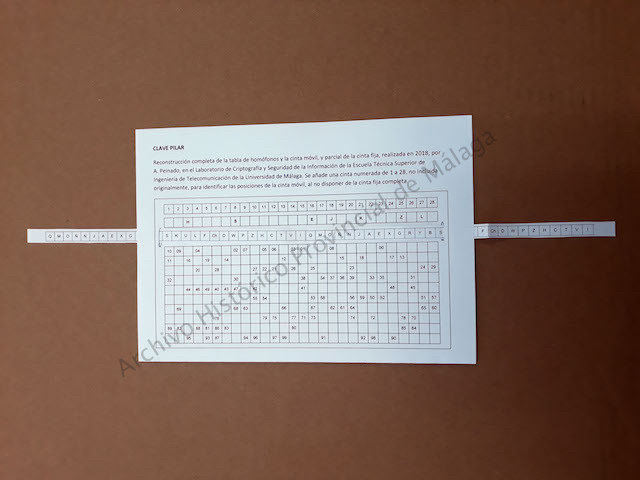

En esta técnica, que asigna números de dos cifras a cada letra del alfabeto, se utilizaban generalmente dos cintas, una fija y otra móvil, sobre una tabla que contenía todos estos números. La cinta fija tenía únicamente la misión de servir de referencia para indicar la posición en la que se colocaba la cinta móvil. Por su parte, la cinta móvil, era la que determinaba la asignación de estos números (homófonos) a cada una de las letras del alfabeto, de manera que una vez colocada en su posición definitiva, los homófonos aplicados en la encriptación de un carácter son los relacionados en la columna de la tabla en la que se ha colocado esa misma letra.

Junto al descifrado de los mensajes, el objetivo principal del trabajo ha sido la reconstrucción de la tabla de homófonos y de las cintas fija y móvil. “En este caso, el equipo desarrolló un método que nos ha permitido reconstruir simultáneamente la cinta móvil y la tabla de homófonos, así como una reconstrucción parcial de la cinta fija a partir de diversos telegramas cifrados”, señala Peinado. De hecho, el estudio de los documentos ha permitido a los expertos generar 12 tablas de homófonos distintas, junto con sus cintas móviles correspondientes; lo que de futuro permitirá descifrar cualquier mensaje codificado con la Clave PILAR.

historia de la criptografía

La interpretación de la Clave PILAR es un importante hallazgo de la criptografía, una disciplina relacionada, desde el inicio de los tiempos, con el arte y la técnica de ocultar información escrita a los ojos no autorizados. Esta es la razón de que la Real Academia Española la defina como el «arte de escribir con clave secreta o de un modo enigmático», lo que inevitablemente conduce a la percepción de la misma como algo antiguo y propio de otros tiempos. Sin embargo, el doctor Alberto Peinado explica que «nada más lejos de la realidad, la criptografía ha evolucionado a la par que las técnicas y los métodos para transmitir información. Del mismo modo en que aparece y se desarrolla la Escritura, como respuesta a la necesidad del ser humano para comunicarse entre iguales y dejar testimonio de su existencia, surge la criptografía con el fin de ocultar el contenido de los mensajes, provocado por la desconfianza del remitente, la importancia de la información o la sospecha sobre potenciales interceptaciones».

desde julio césar a «enigma»

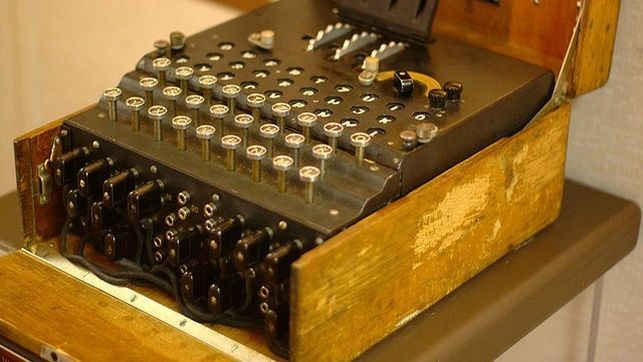

El experto explica como, en sus inicios, las técnicas aplicadas se basaron en la sustitución de unas letras por otras, o por otros símbolos, a veces extraños, con intención de añadir más misterio que dificultad. La historia de la humanidad está llena de ejemplos, entre los que destaca el cifrado del César (s. I a.C.) utilizado por el emperador romano para comunicarse con sus generales. Consistía en la sustitución de cada letra por la que se encontraba desplazada tres lugares en el alfabeto romano de 21 símbolos. Un mecanismo diferente, conocido como Escitala, basado en la permutación de las letras del mensaje, fue utilizado por los guerreros espartanos hasta el 400 a.C. Ejemplos todos de escenarios bélicos que junto con el diplomático lideraron casi en exclusiva la utilización de la criptografía hasta bien entrado el siglo XX. Durante este largo período de la Historia aparecieron cifrados de sustitución más complejos, especialmente en el Renacimiento, que fueron más tarde relevados por máquinas, algunas tan conocidas como la Enigma alemana, durante la Segunda Guerra Mundial y el final de la Guerra Civil Española.

«Actualmente, la criptografía se puede considerar una disciplina matemática que permite diseñar sistemas para garantizar, principalmente, la confidencialidad, la integridad, la autenticación y el no repudio de los mensajes, en cualquier sistema, servicio o red de telecomunicación, tanto civil como militar. Los protocolos criptográficos están presentes en los estándares internacionales que regulan todo tipo de comunicaciones. Así lo hicieron con los telegramas de finales del XIX y principios del XX, y así lo continúan haciendo en el s. XXI con las comunicaciones móviles, por satélite, en internet y en todo tipo de transacciones electrónicas, para proteger información de cualquier naturaleza: texto, imagen, audio o video», concluye Alberto Peinado.

criptografía del futuro basada en el caos

Con el desarrollo de internet y la tecnología, la preocupación por ocultar nuestros datos privados (y sensibles) ha crecido en los últimos años. Y, en medio de este debate, un estudio internacional en el que ha participado el Consejo Superior de Investigaciones Científicas (CSIC) y el Instituto de Física Interdisciplinar y Sistemas Complejos (IFISC), de la Universidad de las Islas Baleares, ha propuesto un nuevo sistema de cifrado de mensajes basado en el caos.

La idea es generar una señal caótica de forma determinada (sí, el caos determinista es algo real) que reciben emisor y receptor. Esta señal es interpretada por un elemento externo que la transforma en una clave de 1 y 0, que, a su vez, se combina con el mensaje, permitiendo su codificación y posterior decodificación.

“Las señales caóticas son aquellas que varían irregularmente en el tiempo sin tener una periodicidad o seguir un patrón en particular. Sin embargo, si se generan de forma determinista, permiten sincronizarse entre sí”, explica Ingo Fischer, investigador del IFISC y uno de los participantes en el estudio, publicado en Nature.